Elementのドライブ暗号化の仕組み

環境

- NetApp Elementソフトウェア

- すべてのNetApp SolidFireストレージノード

- すべてのNetApp SolidFire SSD

回答

暗号化キーの作成方法

- 各ドライブには、ドライブごとに「一括暗号化キー」が1つあり、ドライブパスワードによってキーが保護(暗号化)されます。 キー自体は設定しませんが、ドライブのパスワードは管理します。

- ドライブのパスワードからShamir共有を作成し、クラスタ全体に分割します。 そのため、ドライブごとに1つのキーを使用し、パスワードを共有してクラスタ全体に分散します。

キーのパスワード(通常はキーと呼ばれますが、暗号化キーではなく、ドライブのロックを解除するためのパスワードです)を変更するプロセス

。パスワードによって「バルクキー」が暗号化され、このキーを使用してドライブのすべてのバイトが暗号化されます。パスワードは「一括キー」のみを暗号化するため、すばやく設定および変更できます。 パスワードはクラスタ全体で安全に保存されるため、ドライブにも単一ノードにも保存されず、ネットワークを完全に経由することはありません。暗号化機能を無効にしてから再度有効にすると、パスワードをリセットできます。数分かかります。

- 上記の手順を使用すると、クラスタ内のすべてのドライブのドライブパスワードが変更されます。

- お客様がドライブの実際の暗号化キーをリセットする必要がある場合は、ドライブを「完全消去」する必要があります。つまり、「一括キー」を破棄して新しいキーを生成する必要があります。システムで「一括暗号化キー」を変更するプロセスには、データを移行して保護するためにドライブを削除/追加する手順が追加されます(そうしないと、データが失われます)。

アーカイブされたキーを保存するプロセス

ドライブのパスワードはアーカイブされませんが、クラスタ全体に保存され、パスワードを組み立ててドライブのロックを解除するために少なくとも2つのノードが必要です

。キーの交換または送信の

プロセス現在、キー管理はローカルで処理され、外部では転送/交換できません。キー失効処理

一括キーのパスワードは、暗号化機能を無効にしてからオンにすると数分でリセットでき

ます。これにより、個 々 のドライブのキーローテーション用の一括キーパスワードがリセットされ

ます。

- ドライブがavailable状態になるように、UI / APIを使用してクラスタからドライブを削除します。

- ドライブでsecure erase APIコマンドを使用する

- これにより、ドライブは暗号化されたデータを消去し、古いキーを破棄して新しいキーを生成します。

- その後、ドライブをクラスタに再度追加します。

- これはスクリプトで自動化できます。

使用される暗号化アルゴリズム

現在、SolidFireの暗号化の大部分はOpenSSLを介して実装されています。SkeinとShamir Shareが使用されています。Shamir Shareは、Adi Shamirによって作成された暗号化アルゴリズムです。それは秘密の共有の形式であり、秘密が部分に分割され、各参加者に独自の部分を与え、秘密を再構築するためにいくつかの部分またはそれらのすべてが必要な部分を与え

ますどの暗号化強度が使用されていますか?

AES-256はSolidFireで使用される標準化された暗号化仕様です

証明書に使用されるビット長(該当する場合は2048ビット以上)

現在、SolidFireは外部で生成され、2048ビットキー以上のモジュールにインポートされた証明書を使用しません

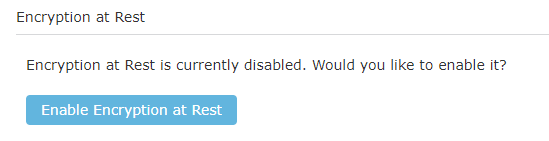

。暗号化設定の現在の構成を示すスクリーンショット

SolidFireは自己暗号化ドライブを使用します。クラスタ全体の保存データ暗号化を有効または無効にしても、クラスタのパフォーマンスに影響はありません。SolidFire ElementソフトウェアのユーザガイドとAPIガイドを参照

クラスタGUI >[設定]>[保存データの暗号化]>[保存データの暗号化の有効化]

追加情報

AdditionalInformation_text