NVEとNAEでデータを暗号化する方法は何ですか。

環境

- ONTAP 9

- NetApp Volume Encryption(NVE)

- NetAppアグリゲート暗号化(NAE)

回答

NVEとNAEは 、次の3つのコンポーネントで構成されます。

ソフトウェア暗号モジュール(CryptoMod)

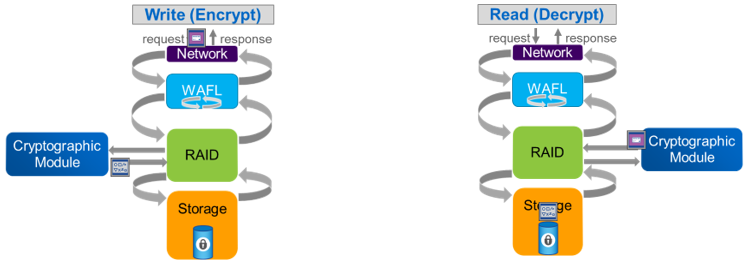

- データ暗号化処理を実行し、ボリュームの暗号化キーを生成します(図1を参照)。

図1)NVEとNAEの暗号化/復号化のフロー

- RAIDレイヤでデータ暗号化を実行します。これにより、Storage Efficiencyが機能します。読み取り処理後、データがRAIDレイヤから出ると、データは暗号化されません。

暗号化キー

- NVEおよびNAEのボリュームまたはアグリゲートごとに、一意のXTS-AES-256データ暗号化キーが生成されます。

- オンボードキーマネージャ(OKM)を使用する場合は、暗号化キー階層を使用してすべてのボリュームまたはアグリゲートのキーを暗号化および保護します。これらの暗号化キーは、暗号化されていない形式で表示、表示、報告されることはありません。

キー管理ツール

- ONTAPで使用されるすべての暗号化キーを格納します。

- オンボードキーマネージャ(OKM)またはOASIS Key Management Interoperability Protocol(KMIP)を使用する外部キーマネージャを使用できます。

NetAppノストレージアンゴウカトノヒカク

- NSEでは、HAペアのすべてのドライブが専用の自己暗号化ドライブである必要があります。これらのドライブは、ハードウェアアクセラレーションメカニズムを使用してデータ暗号化を実行します。データ暗号化では、通常、ハードウェアアクセラレーションのために、NSEシステムの方がNVEシステムよりも優れたパフォーマンスを発揮します。

- NSEドライブはFIPS 140-2レベル2に準拠しており、NVEとNAEで使用されるCryptoModは FIPS 140-2レベル1に準拠しています。FIPS 140-2レベル1は、ソフトウェアモジュールで達成可能な最高レベルです。

注: ソフトウェアCryptoModは自己暗号化ドライブ用の認証キーを生成します。