AIQUM での SAML 認証の設定

環境

- Active IQ Unified Manager(AIQUM)

- Security Assertion Markup Language(SAML)

説明

- Active IQ Unified ManagerでのSAML認証の設定

- 以下の SAMLの設定は、Active IQ Unified Manager 9.8とADFS(IDP)サーバで行われます。

- 注: すべての前提条件が「パート1」に記載されていることを確認してください。

- Active IQ Unified Manager Web UIにログオンします。

- [全般] -> [SAML認証]を選択します。

- SAML 認証を有効にする

- IDP URLを入力し、 [Fetch IdP Metadata]をクリックします。

- IDP URLは、「Prerequisites KB Prerequisitesfor enabling SAML authentication in AIQUM」の最後の箇条書きから取得しました 。

- 右側のUMサーバ名を示す[Host URL]が表示されていることを確認します。

- [Copy host Metadata]をクリックし 、

um_host_metadata.xml - このファイルを

um_host_metadata.xmlIDP(ADFS)サーバに移動- 注: 「手順8」が完了するまで「保存」をクリックしないでください。

- 高レベルのIdPサーバ構成

- 注:NetApp サポートはIdP サーバの設定を担当しません。

um_host_metedata.xml[証明書利用者信頼]の下に""をインポートする- すべてのユーザに証明書利用者へのアクセスを許可し、デフォルト設定を選択

- 請求ルールの編集

- ルールの追加

- [Send LDAP Attributes as a claim]を選択します。

- 請求ルールは上記の「パート1 -前提条件」に記載されています。

- クレームルール名「Rule 1」

- 属性ストア:Active Directory

- LDAP属性:SAM-Account-Name:Name ID

- 完了

- 同じ手順を繰り返して、次の2つのルールを追加し ます(スクリーンショットを参照)。

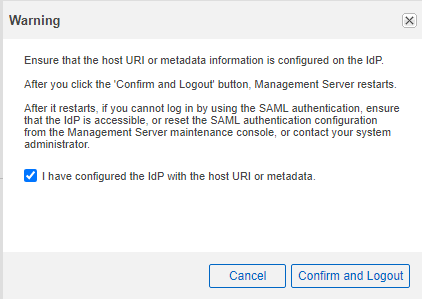

9.[Active Unified Manager]ページに戻り、 [Save]をクリックし 、[Confirm and Logout]をクリックします。

10. すべてが正常に動作する場合 、Active IQ Unified ManagerはADFS シングルサインオン画面にリダイレクトします。

注: SAML認証のセットアップの完了後にUMサービスが再起動されました。サービスが正常に再起動するまでしばらくお待ちください。

11. リモートユーザ名とパスワードを使用して、「sAMAccountName」(domain\username)としてログオンします。

注:「リモート認証」の一部であったActive IQ Unified Managerでのリモートユーザ名またはリモートグループの設定を覚えておいてください。