AIQUMでSAML認証を有効にするための前提条件

環境

- Active IQ Unified Manager(AIQUM)

- Security Assertion Markup Language(SAML)

概要

用語

- Active IQ Unified Managerサーバは、次のIdP サーバに対して のみテストされています。

- Microsoft Active Directoryフェデレーションサービス(ADFS)

- Microsoftが開発したアイデンティティプロバイダ。Windows Serverオペレーティングシステム上で実行できるため、ユーザーは組織の境界を越えて配置されたシステムやアプリケーションにシングルサインオンでアクセスできます。

- オープンソースの シボレス

- Shibbolethはシングルサインオン機能を提供するオープンソースプロジェクトである。これにより、サイトは、プライバシーを保護する方法で、保護されたオンラインリソースへの個 々 のアクセスについて、十分な情報に基づいた承認決定を行うことができます。

- Microsoft Active Directoryフェデレーションサービス(ADFS)

- Security Assertion Markup Language(SAML)

- 当事者間(特にアイデンティティプロバイダとサービスプロバイダの間)で認証および許可データを交換するためのオープンスタンダード。名前が示すように、SAMLはXMLベースのマークアップ言語です。

- シングルサインオン(SSO):

- SAML IdP認証が完了すると、IdPはSAMLアサーションを発行し、管理者のWebブラウザをUMにリダイレクトします。UMはSAMLアサーションを処理し、内部データベースから認可ロールを検索します。セッションが確立され、UMは管理者のWebブラウザにSAMLセッショントークンを返します。IdPでは、セキュアなSAMLトークンの有効期間がデフォルトで2~8時間に設定されています。これらは 、証明書利用者固有の設定によって上書きされます。管理者はトークンの有効期間中、UMへのアクセスを許可されます。

- クレームルール。

- 要求ルールは、IdPで定義された属性を証明書利用者にマッピングするメカニズムを提供します。これらの属性(ユーザIDや共通名など)は、証明書利用者がIdP認証後に承認をマッピングするために使用されます。

- IdP(アイデンティティプロバイダ)の要件

| 請求ルール | Value |

| sam-account-name | 名前ID |

| sam-account-name | URN:OID:0.9.2342.19200300.100.1.1 |

| Token groups – Unqualified Name | URN:OID:1.3.6.1.4.1.5923.1.5.1.1 |

注意: 上記のクレームルールは、IDPサーバーで設定/設定する必要があります。IdPサーバのセットアップは、IdP 管理者のみが行います。NetAppのサポートには、IdPサーバの設定は含まれません。

ポート、ローカルユーザのセットアップおよびその他の設定:

- Active IQ Unified ManagerとIDPサーバの間でポート(443または80)が開いている必要がある

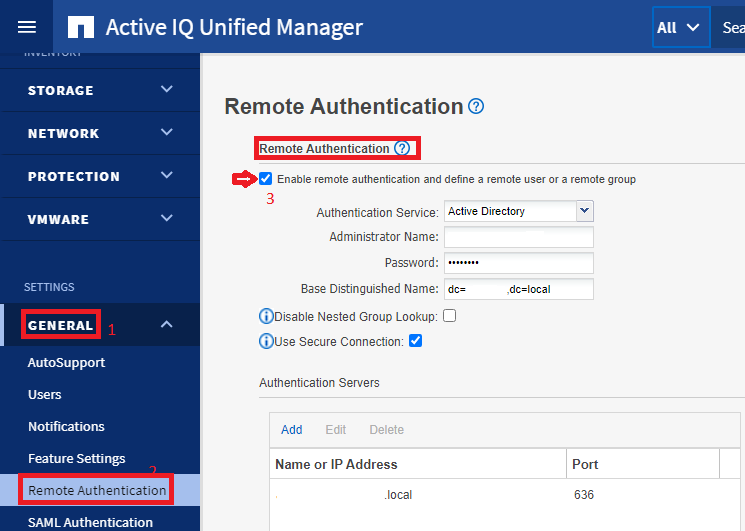

- SAML認証を設定する前に、Active IQ Unified Managerの「リモート認証」を設定する必要があります。

- Active IQ Unified Managerで「リモート認証」を設定するには、次の 技術情報に従ってください。

- UM CLIを使用してリモート認証が有効かどうかを確認

um cli login -u <maintenance_user>um option list | grep -i "auth.ldap.enabled"- 注:LDAPが有効な場合は「true」の出力が表示されます。

- UM Web UIを使用して確認できます。

- Unified ManagerサーバにActive Directoryドメインユーザとしてログオンできるかどうかの確認

- 注: リモート認証が有効になっているが、「リモートユーザ」または「リモートグループ」が追加されていない場合、「SAML認証」を有効にすることはできません。そのため、「リモート認証」を有効にしてから、Unified Managerにドメインユーザとしてログオンすることが重要です。

- DNS

- Active IQ Unified ManagerはIdPサーバの完全修飾ドメイン名にpingを実行できる必要がある

- IdPサーバからUnified Managerの完全修飾ドメイン名にpingを送信できる必要がある

IDP CLI --> ping <Active_IQ_Unified_Manager_FQDN>

- Unified Managerの証明書の有効期限が切れていないことを確認する

- UM Web UIとUM CLIの2つの確認方法

- UM CLI:

dfm cli login -u <maintenance_user>dfm ssl server detail

- UM Web UI:

- UM CLI:

- UM Web UIとUM CLIの2つの確認方法

- IdP (アイデンティティプロバイダ)URL

- ADFSまたはShibbolethサーバーからIDP URLを取得してください。Active IQ Unified ManagerでSAMLを設定するには、このURLが必要です。